Uważaj na reklamy w przeglądarkach!

Nie dalej, jak w grudniu, przestrzegaliśmy Was przed zbytnią wiarą w wyniki wyszukiwania w Google. Oczywiście trochę żartujemy – ale tylko trochę. Przestępcy raz na jakiś czas w ramach kampanii phishingowych sięgają po reklamy Google. To niegłupi pomysł, by relatywnie niskim kosztem zadziałać na internautę na poziomie podświadomości i osiągnąć założone przez siebie cele. W ostatnich dniach z całego świata spływają informacje o tym, że Chrome zaczyna pokazywać wyjątkowo dużo fałszywych reklam.

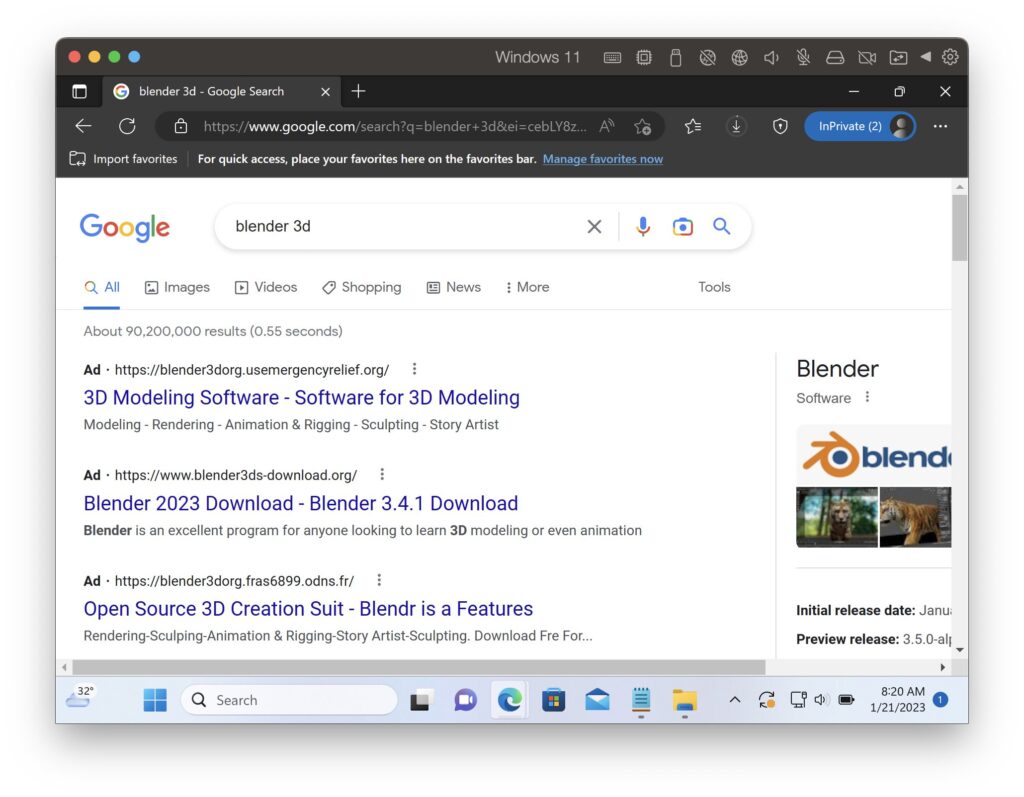

Powyższy zrzut, pochodzący z Twittera Willa Dormana, to tylko jeden z przykładów nasilonych w ostatnich dniach kampanii, nadużywających wielu marek, kojarzonych z szeroko pojętym IT. Dlaczego IT? Bo to hasła, których szukają internauci, planujący docelowo ściągnięcie na swój komputer i zainstalowanie aplikacji. Jeśli przekonamy ich do zainstalowania tego, co sami im podsuniemy – wierząc, że mają do czynienia z legalnym oprogramowaniem, z uśmiechem na twarzy i niecierpliwością zainstalują malware!

Jak wygląda cykl „pracy” oszusta? Po pierwsze – wykupuje odpowiednią domenę, choć trochę podobną do nazwy faktycznie istniejącego produktu. Listę takich domen znajdziecie np. na Githubie, a poniżej kilka przykładów:

microsifttteamsr.site

teamssr.online

dookers.site

dookers.space

teamviver.online

tiimviwer.site

timviwer.site

anydeskk.online

lirbeoficce.website

slaikapp.online

slakieonline.online

slike.website

anyidesck.tech

slack-soft.website

micrmsteams.online

teamsmsa.online

anyidesck.website

teamvviewier.tech

liblreofice.space

libeofice.website

liblreoffice.tech

abobe.shop

adob.store

adob.tech

Wyglądają śmiesznie? Na pierwszy rzut oka faktycznie. Macie na końcu języka: „W życiu bym się na to nie złapał”? Zastanówcie się, czy chcecie pierwsi rzucić kamieniem. A nawet jeśli – to czy żaden z Waszych znajomych nie dałby się oszukać?

Kolejny krok oszustów jest równie prosty. Przygotowują odpowiednią „wkładkę” do aplikacji, kopiują faktyczną stronę produktu, wykupują reklamę na konkretne słowa kluczowe tak, by ta pokazywała się na górze przeglądarki. I to wszystko. Teraz tylko trzeba czekać aż do serwera Command&Control zaczną się odzywać kolejne zainfekowane komputery.

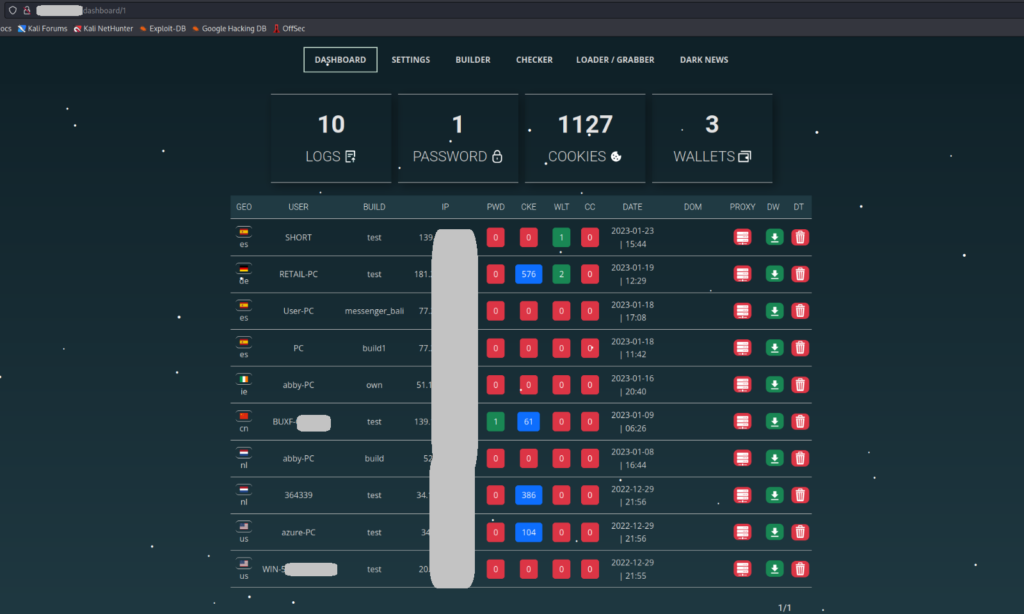

A co za tym siedzi? W opisanym przez nasz przypadku infostealer Aurora. Serwer Command&Control, do którego udało nam się zajrzeć, pokazuje akurat dość niską aktywność, ale niestety to jeden z wielu.

Co robić?

Jak nie dać się oszukać? Na szczęście akurat w tej kwestii to wyjątkowo proste. Trzeba wbić w głowę sobie (i tym z naszych znajomych, co do których nie mamy pewności, czy nie daliby się oszukać), żeby zwracali uwagę na słowa Ad/Reklama w wynikach wyszukiwania. Warto też pamiętać – o czym pisaliśmy już dwa lata temu gościnnie na blogu Orange – że nadużycia reklam Google zdarzają się też w przypadku stron bankowych! Dlatego absolutnie nie wpisujcie nazwy swojego banku do wyszukiwarki zanim klikniecie w stronę (tak, ku naszemu zaskoczeniu zdarzają się tacy ludzie!). Ten adres akurat pamiętajcie i wpisujcie go bezpośrednio w odpowiednie miejsce przeglądarki.