Uwaga na SMS-y „na aktualizację IKO”!

Dzisiaj CERT Orange Polska obserwuje wzmożoną liczbę SMS-ów, podszywających się pod PKO Bank Polski. To nowy, wyjątkowo niebezpieczny schemat ataku.

SMS, wysyłany ze zwykłego numeru telefonu, brzmi:

Dzien dobry PKO Bank Polski informuje swoich klientów o nowej aplikacji IKO: [adres fałszywej strony]

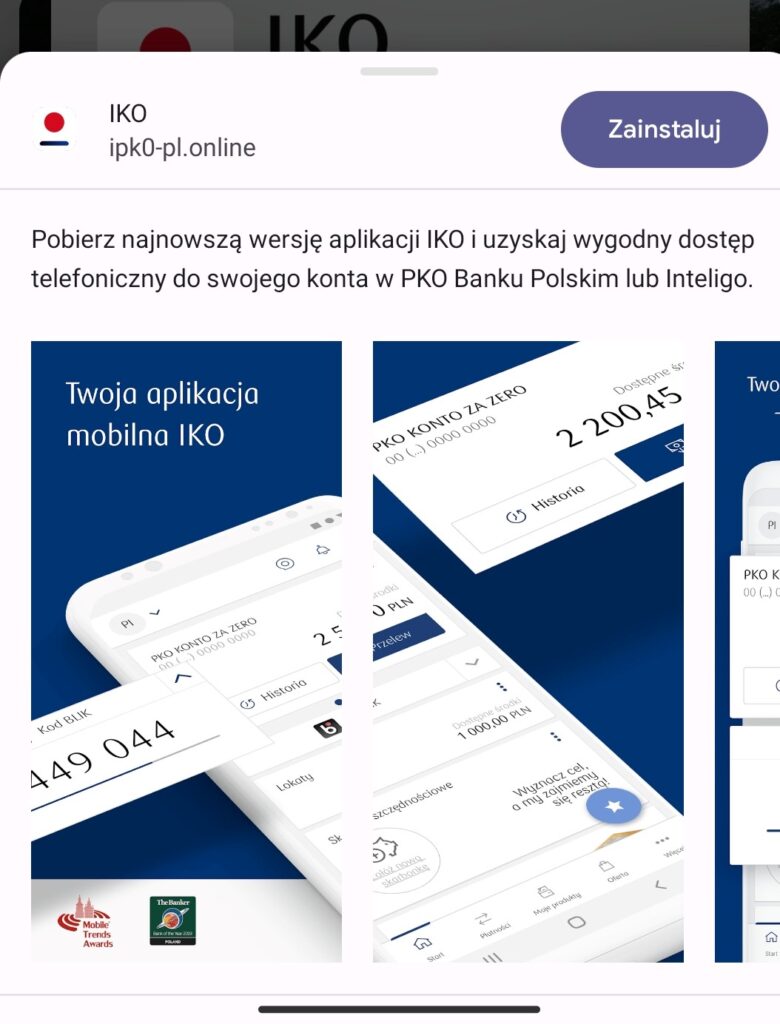

Klikamy zatem:

Jeśli zdecydujemy się zainstalować, pojawia się pop-up:

a nastęnie kolejny, z obietnicą nagrody:

Pozostaje tylko kliknąć:

I aplikacja zostaje zainstalowana! Bez próby wejścia w Sklep Google Play, bez pytania o zgodę, ale… za to z powiadomieniem z przeglądarki internetowej!

O co chodzi? Czy faktycznie zainstalowaliśmy jakąś aplikację?

Według ustawień systemowych tak (nawet z Google Play!), tymczasem tak naprawdę mamy do czynienia z PWA (Progressive Web App), chyba po raz pierwszy podczas kampanii phishingowej. To tak naprawdę webaplikacja, której manifest wymusza, by zachowywała się jak normalna aplikacja i jako taka była widoczna w systemie, jednak tak naprawdę mamy do czynienia z witryną internetową. Mimo, iż faktycznie wygląda jak aplikacja:

Jeśli jednak ją „aktywujecie” przestępcy nie tylko wejdą w posiadanie Waszego loginu i hasła, ale także o wiele łatwiej będzie im przekonać Was do wpisania np. autoryzacyjnego SMSa.

Uważajcie i ostrzeżcie najbliższych!