Setki phishingowych domen, (prawie) jeden rejestrator

Dziesiątki na pierwszy rzut oka phishingowych domen, rejestrowanych regularnie w jednej firmie – to źródło analizowanych przez nas kampanii scamowych/phishingowych w ostatnich miesiącach. Jeśli trafiliście ostatnio na stronę o „zwykłym człowieku”, który gigantycznie się wzbogacił, albo o celebrycie, zarabiającym krocie na Bitcoinach, to po pierwsze, macie internet spoza Orange Polska (my blokujemy nawet po kilkadziesiąt takich witryn dziennie), po drugie zaś – macie sporą szansę, że fałszywa domena została zarejestrowana u jednego z popularnych polskich rejestratorów domen.

Stali czytelnicy naszej strony mogli zauważyć, że w ostatnich miesiącach sporo pisaliśmy o „miękkich” oszustwach, a nie – jak zazwyczaj – o klasycznym phishingu, będącym bezpośrednim nośnikiem dla złośliwego oprogramowania. Sensacyjne „newsy” o wzbogacających się z dnia na dzień zwykłych ludziach budzą zawiść (albo zainteresowanie). A te emocje, w czasach mediów społecznościowych, u wielu z nas przekładają się na automatyczną chęć podzielenia się tą informacją np. na Facebooku.

Kultura „share’owania”

I na to liczą przestępcy. Że klikniemy, szybko się zalogujemy, nie patrząc, że adres na pasku ani trochę nie przypomina FB. Potem dowiemy się, że hasło było złe, pojawi się już okno prawdziwego Facebooka, a my? Cóż, my zapomnimy o sprawie. I – jak to w erze Internetu 2.0 – share’ujemy materiał. I wszystko jest w porządku, przynajmniej do momentu, gdy znajomi spytają, kiedy… oddamy im pieniądze. Bo przecież pisaliśmy do nich na Messengerze, że zgubiliśmy kartę i potrzebujemy, żeby pożyczyli nam pieniądze BLIKiem. Skąd? Ano stąd, że przestępcy zalogowali się na nasze konto i w taki sposób zaatakowali naszych, niekoniecznie tylko sieciowych, przyjaciół. Ewentualnie – w wersji oszczędzającej znajomych – zostaniemy przekonani do „inwestycji” w bitcoiny, która trafi bezpośrednio na konta „słupów”, a potem przestępców.

W czym tkwi relatywna łatwość tego typu ataków? Przede wszystkim atakowany jest tylko pośrednią ofiarą (jeśli przestępca odniesie sukces, popsuje co najwyżej naszą opinię u znajomych), no i mamy do czynienia ze zwykłą stroną internetową. Nie ma dziwnych linków, nie ma bezpośredniego wezwania do działania, nikt nam niczym nie grozi, nie każą nam klikać w żadne załączniki. Nawet jeśli pracowaliśmy wewnętrznie nad świadomością cyberzagrożeń, nigdzie nie podnosi się nam czerwona flaga.

Adres godny zaufania

Przez ostatnie miesiące wyjątkowo dokładnie przyglądaliśmy się kolejnym scamowym kampaniom, ukierunkowanym na polskich użytkowników, opartych w znaczącej większości na domenach .pl i .eu. Źródłami informacji był szereg używanych przez CERT Orange Polska systemów bezpieczeństwa. Tematy były różne, częścią wspólną było oczywiście szybkie wzbogacenie się. Niekiedy bohaterami kampanii byli tzw. zwykli ludzie, w innych przypadkach twarzami akcji byli nieświadomi niczego celebryci.

Kolejnym warunkiem sukces tego typu kampanii jest odpowiedni, budzący pozytywne odczucia, adres strony. Najlepiej taki, którego nazwa przypomina do złudzenia witryny mediów, najlepiej tych istniejących, godnych zaufania.

wiadomoscilokalne.eu, newsweek-polska-pl.eu, www.glospolski24.pl, warszawafakty.eu, polskieinformacje24.eu, onet24-polska.space

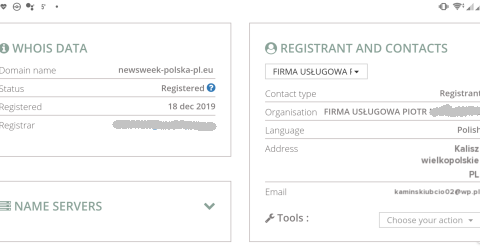

– to tylko niektóre przykłady z 253 domen, które w momencie powstawania tego materiału mieściły się w grupie „Sensacyjne newsy” w mechanizmie powstrzymywania phishingu naszej CyberTarczy. Znaczna część blokowanych przez nas witryn ma końcówkę .eu, co w kontekście analizy okazało się bardzo przydatne. Agencja EURid, odpowiedzialna za utrzymanie stron w domenie .eu, w swoim serwisie Whois publikuje bowiem podstawowe informacje o podmiocie rejestrującym. W przypadkach witryn .com, czy .pl rejestratorzy nierzadko zasłaniają się RODO i w efekcie w większości miejsc widzimy informację „GDPR Masked”. Co wykazuje szybka analiza wpisów Whois dla phishingowych witryn?

- Są one założone na prawdziwe, istniejące małe i średnie polskie firmy

- W polu „e-mail” mają podane adresy w Gmailu lub u polskich dostawców poczty konstrukcją już na pierwszy rzut robiące wrażenie fałszywych/losowych, np.:

- losowy, bezsensowny zbitek znaków przed @

- imię i nazwisko inne, niż w przypadku nazwy firmy

- darmowa domena pocztowa, podczas, gdy firma widniejąca jako właściciel strony posiada własną domenę pocztową

- Lwia większość podejrzanych domen została zarejestrowana u jednego z popularniejszych polskich rejestratorów

W tej sytuacji oczywiście zwróciliśmy się do rejestratora z prośbą o odpowiedź na kilka zacytowanych poniżej pytań, związanych z tekstem. Do momentu publikacji nie otrzymaliśmy odpowiedzi, gdy tylko do nas trafią, oczywiście uzupełnimy o nie tekst.

- Czy rejestrator ma świadomość trwających w trybie ciągłym nadużyć, związanych z rejestracją domen?

- Czy rejestrator posiada wypracowane procedury blokowania rejestracji witryn, mogących służyć do przestępstwa/aktywności phishingowej?

- Dlaczego system rejestrator umożliwia rejestrację witryny na firmę bez weryfikacji danych przedsiębiorcy?

- Czy/jak rejestrator zamierza zadośćuczynić klientom, w stosunku do których stwierdzono nadużycia?

Scam rejestrowany hurtowo!

Dlaczego phisherzy uwielbiają zakładać domeny za pośrednictwem akurat tego rejestratora? Dlaczego firma nie reaguje na coś, co już na pierwszy rzut oka na kilometr pachnie „przekrętem”? Dlaczego domeny o podejrzanych nazwach, nadużywających znanych marek medialnych, czy detaliczno-spożywczych (część z analizowanych domen przekierowywała do witryn z „bonami Rossmana”, opisywanymi wcześniej na naszych łamach), często różniące się jednym/kilkoma znakami, o ewidentnie phishingowej konstrukcji, rejestrowane są bez problemów, w dużych paczkach, praktycznie codziennie? Skontaktowaliśmy się z kilkoma firmami, widniejącymi jako właściciele podejrzanych domen, we wszystkich przypadkach zaskoczeni przedsiębiorcy absolutnie zaprzeczali, by rejestrowali tego typu stronę!

Dowodem na to, iż nie jest to problem nie do pokonania, jest firma Hekko, na którą również trafiliśmy, analizując podejrzane domeny. Z tą różnicą, że w jej przypadku już dzień później pod adresem phishingowej witryny widniała informacja, iż została ona administracyjnie zablokowana. Po kontakcie z Hekko dowiedzieliśmy się, iż dział obsługi klienta, analizujący wnioski rejestracyjne, wychwycił rejestrację domen z adresów IP z w sieci TOR, przy użyciu danych osobowych, wskazujących na scam. Brawo!

Ludzie, procedury i dobra wola

Przykład Hekko dowodzi, iż eliminacja domen phishingowych na poziomie firmy rejestrującej nie jest przesadnie dużym wyzwaniem. To tylko kwestia odpowiednich procedur, wyszkolonych konsultantów i dobrej woli, rzecz jasna. Skala firmy też nie powinna być argumentem. My w Orange Polska – firmie raczej niemałej – blokujemy regularnie potwierdzone, podejrzane witryny. To nie bierze się znikąd – jedno z wykorzystywanych przez nas źródeł to ogólnodostępna uaktualniana na bieżąco lista podłączanych do stron certyfikatów szyfrujących (wiadomo, że strona wyglądająca na poważną musi mieć „kłódeczkę” przy adresie). Wystarczą odpowiednie reguły, wyłapujące schematy/słowa kluczowe i człowiek, który regularnie przygląda się temu, co spływa.

Każda sytuacja, gdy psujemy nieco krwi przestępcom, każda okazja, by utrudnić im życie, to realna poprawa bezpieczeństwa polskiej sieci i internautów. Z jednej strony blokowanie rejestracji witryn, z drugiej szybkie blokowanie tych, które w jakiś sposób przez te sieci się przepchną – to wszystko znacząco zmniejsza płaszczyznę ataku na niefrasobliwych, nieuświadomionych użytkowników sieci. Jest tylko jeden warunek – każdy, kto ma na to wpływ, musi się ze swojej strony postarać. Bo zatykanie dziur z jednej strony wiadra, podczas, gdy z drugiej leje się jak z rzeszota, to zadanie znacząco utrudnia. A phishingi jak trafiały do internautów, tak trafiają. Aha, no i jeśli jesteś przedsiębiorcą – zerknij, czy przypadkiem nie jesteś właścicielem phishingowej domeny. Jeśli okaże się, że faktycznie jesteś – napisz do nas, może uda akurat w Twoim przypadku przestępcy popełnili błąd i uda się go wykorzystać?

Spokojnych świąt.