DDoS w naszej sieci – coraz silniej, coraz więcej

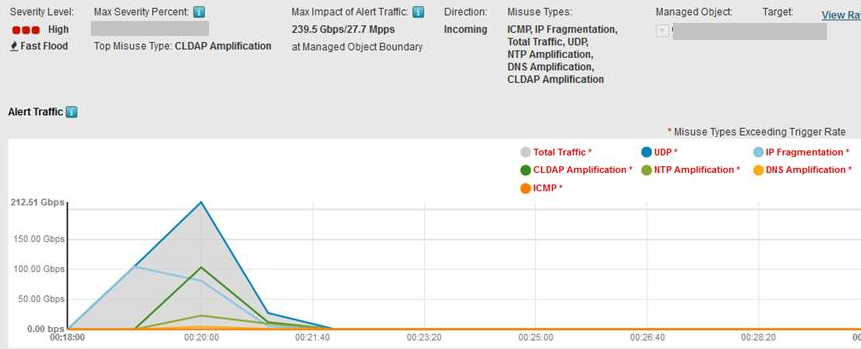

239,5 Gbps. Tyle od dzisiaj wynosi rekordowy atak DDoS stwierdzony w sieci Orange Polska i – z dużym prawdopodobieństwem – w polskim internecie. Co więcej, jego skutki odczuł prawdopodobnie tylko… sprawca, który musiał się mocno zirytować, że zmarnował pieniądze. Ani ofiara ani ciągłość działania naszych usług nie ucierpiały.

100 DDoSów po 100 Gbps

W aspekcie złośliwego oprogramowania początek roku wydaje się być dość spokojny. Co prawda regularnie trafiają do nas „faktury”, czasami „prośby o dopłatę”, ale to z grubsza te same kampanie, do których i Wy i my przez ostatnie miesiące się przyzwyczailiśmy. Co innego ataki Distributed Denial of Service (DDoS) – tu sytuacja zmieniła się dość znacząco.

Najsilniejszemu DDoSowi w sieci Orange Polska za ubiegły rok jeszcze zabrakło (choć niewiele) do 200 Gbps (gigabitów na sekundę). To mały „teaser” finalizowanej już przez nas piątej edycji raportu CERT Orange Polska, z całością którego zapoznacie się jeszcze w 1. kwartale tego roku. O ile więc rekordowe 239,5 to wzrost relatywnie mały, o tyle fakt, iż w ubiegłym tygodniu stwierdziliśmy przeszło 100 ataków, przekraczających 100 Gbps to już zmiana bardzo wyraźna i potencjalnie groźniejsza od jednorazowego „strzału”.

Flowspec na ratunek

Dlaczego nie martwimy się niemal 250-gigabitowym atakiem? Pominąwszy nawet kwestie wdrożonych zabezpieczeń Anty-DDoS najzwyczajniej w świecie mieści się on w przepustowości naszych łącz, faktycznie podnosząc ich wysycenie, ale nie budząc zagrożenia, że zauważycie taki atak przy swoim codziennym korzystaniu z sieci. Przede wszystkim jednak pod koniec ubiegłego roku uruchomiliśmy automatyczną, nie wymagającą ingerencji operatora, mitygację ataków DDoS przy wykorzystaniu BGP Flowspec. Efekt jest drastycznie widoczny w wykresach poziomu „zatrutego” ruchu, które praktycznie od momentu wdrożenia zauważalnie i znacząco spadły.

Prosto do /dev/null

Automitygacja DDoS via BGP Flowspec składa się z dwóch elementów. Pierwszy z nich to stałe próbkowanie ruchu z różnych miejsc sieci szkieletowej (analizowanie od 1/1000 do 1/5000 przesyłanych pakietów pod kątem specyficznym dla DDoS). Mimo, iż rzecz jasna adres źródłowy napastnika można podstawić (zespoofować), nie jest on jedynym parametrem opisującym ruch sieciowy, odpowiednio ustawione reguły wyłuskają potencjalne ataki. Co jednak wtedy?

Wtedy odpowiednie informacje automatycznie trafią do dodatkowych tabel routingowych we wszystkich naszych routerach szkieletowych. Informacje dot. Flowspec są nadrzędne w stosunku do domyślnych tabel, w efekcie po rozpoznaniu „zatrutego” ruchu i przekazaniu informacji, próba ataku trafi do /dev/null w dowolnym/każdym elemencie sieci szkieletowej Orange Polska.

DDoS „przyjacielem” gracza?

Zastanawialiście się, kto pada ofiarą tak dużych DDoSów? Tutaj akurat przy rekordowych DDoSach udało się stwierdzić pewien wzorzec. Atakowane były bowiem wysokie porty (27000+, 40000+), charakterystyczne dla gier sieciowych (serwery Steam, CS:GO, QuakeWorld, Brothers in Arms, Splinter Cell, itp.). Choć może to brzmieć jak żart, coraz więcej wskazuje na to, że DDoS na rywala staje się immanentną częścią grania online, z graniem jako takim i rozmową w czasie rzeczywistym z partnerami z drużyny. O ile w przypadku dużych imprez e-sportowych nie stanowi to problemu (sama gra toczy się w sieci lokalnej, a streaming np. na Twitcha przechodzi przez serwery proxy), to „rozłożenie” mniejszego turnieju granego przez sieć (albo po prostu nielubianego rywala przy wieczornej grze) przykrycie DDoSem braku własnych umiejętności jest po prostu łatwiejsze.

Chyba, że na przeszkodzie stanie BGP Flowspec.