Cała prawda o QR kodach. Czy jest się czego bać?

„Nigdy nie skanuj żadnych QR KODÓW!”; „Jeśli nie masz pewności – nie skanuj”; „Zeskanujesz ten kod QR i masz wirusa!”; „Zeskanował QR kod i stracił 100 tysięcy złotych”; „Trojany w QR kodzie” – między innymi na takie zdania natrafiłem, przeglądając internet w poszukiwaniu informacji o możliwościach wykorzystywania kodów QR przez przestępców.

Na wstępie powiedzmy sobie czym jest QR kod. Ta funkcjonalność zaszyta w obrazek jest niczym innym, niż graficzną formą odnośnika do konkretnej strony internetowej lub aplikacji. Wystarczy najechać aparatem fotograficznym w telefonie na obrazek, kliknąć w ekran, a przeglądarka sama przekieruje nas do adresu zaszytego w kodzie.

Największy boom na QR kody obserwowaliśmy w trakcie pandemii Covid-19. Wówczas każda z zaszczepionych osób otrzymywała swój personalny QR kod, za pomocą którego była w stanie potwierdzić fakt szczepienia. Obecnie najczęstszymi miejscami, w których możemy spotkać te odnośniki, są przykładowo restauracje, w których możemy zeskanować i poznać menu na telefonie, parkingi samochodowe, gdzie kod pomaga w dokonaniu szybkiej płatności, prasa papierowa (tam QR kod pozwala na hybrydową reklamę), jak również komunikacja miejska w większych miastach (gdzie kod służy za swoisty „kasownik” biletu, kupionego w aplikacji.

QR code jako phishing

Jeden z pierwszych pomysłów, na który wpadli przestępcy, to wykorzystanie tego graficznego linku do podsuwania ofiarom stron phishingowych. Plan prawie idealny – ofiara skanuje kod za pomocą aparatu, przeglądarka przekierowuje na sfabrykowaną stronę internetową, a ta przesyła przestępcom wpisany przez nas login i hasło. Klasyczna forma fizycznej naklejki jest bardzo ograniczona, dlatego przestępcy postanowili wysyłać je mailem.

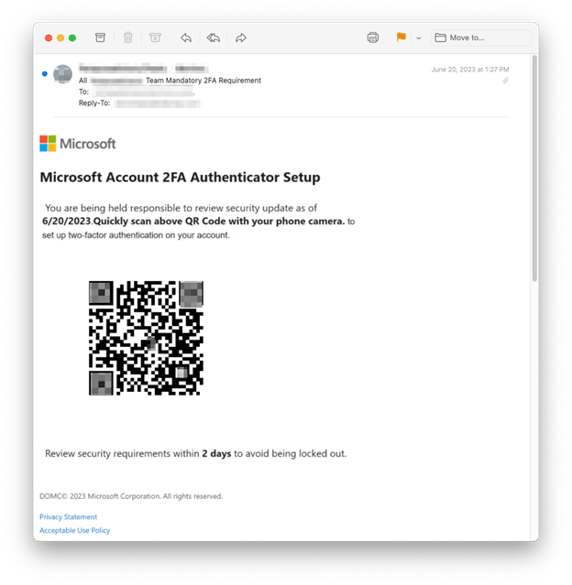

Tu jednak pojawia się problem (na szczęście dla oszustów). Ciężko bowiem zeskanować kod telefonem, na którym odebraliśmy maila. Dlatego też ten scenariusz spotykamy dużo częściej w korporacjach – tam bowiem maile odbieramy głównie na komputerze. Oszuści nie trzymają się jednak twardo tej zasady, spotkaliśmy się również z tego typu atakiem na konta społecznościowe, ewidentnie skierowanym do osób indywidualnych.

Po najechaniu aparatem na QR kod, przeglądarka w telefonie przekierowuje nas do strony łudząco przypominającej stronę logowania prawdziwego serwisu. Jedyną rzeczą różniącą ją od swojego oryginału jest… to, co zawsze, w przypadku phishingów:

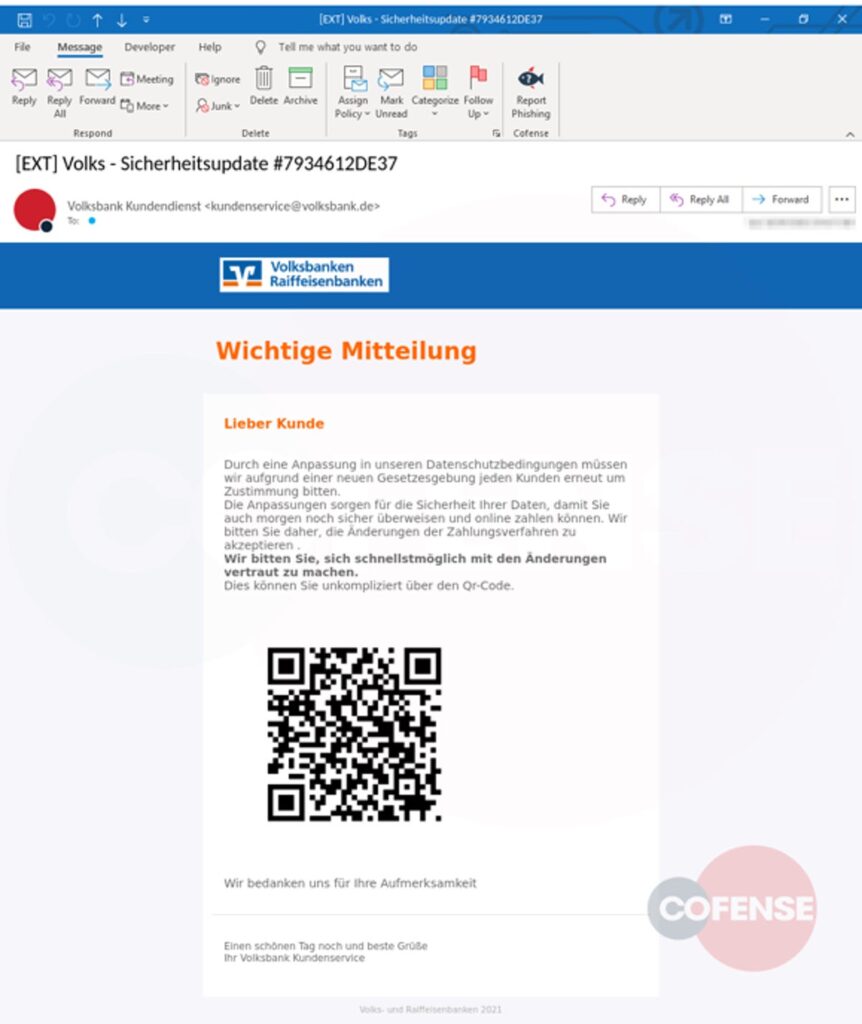

adres strony

Opisywany scenariusz daje oszustowi możliwość kradzieży danych do logowania, a co za tym idzie – może on wejść w posiadanie wszystkich usług, które ofiara ma podpięte pod swoje konto Microsoft. Podobne przypadki phishingu poprzez QR kod, określane niekiedy jako quishing (jakoś wyjątkowo nie podoba się nam to określenie) odebraliśmy z Niemiec, gdzie zaobserwowano próby podszycia się pod jeden z banków. W wiadomości mailowej odbiorca był proszony o zatwierdzenie zaktualizowanego regulaminu związanego z ochroną danych osobowych oraz poprawą bezpieczeństwa. Podobnie, jak w przypadku wyżej opisywanego oszustwa, link prowadził do strony łudząco podobnej do witryny logowania banku. Wszystkie dane wpisane w tym miejscu automatycznie trafiały do przestępców.

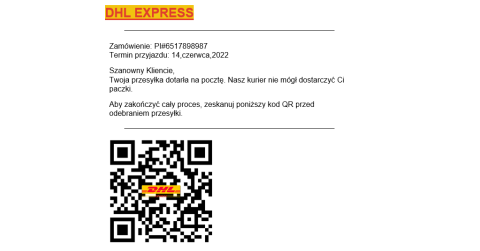

W Polsce również mieliśmy do czynienia z podobnymi atakami. W czerwcu 2022 roku informowaliśmy o tej wersji phishingu, gdzie łamaną polszczyzną zwracał się do nas rzekomo kurier DHL, informując o problemie z dostarczeniem paczki.

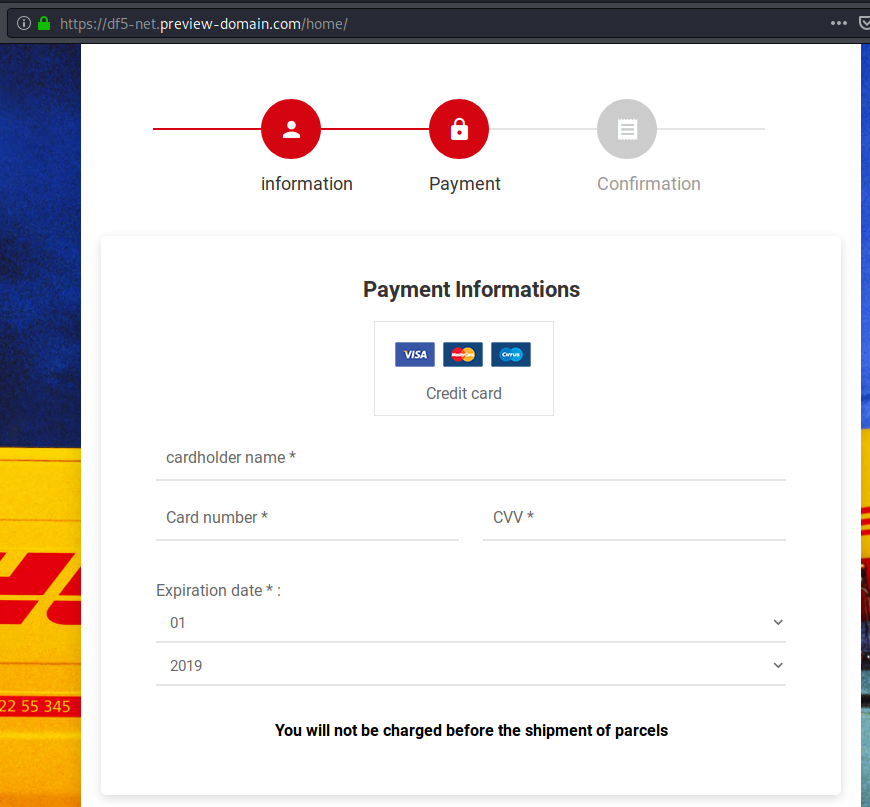

Po zeskanowaniu kodu nasza przeglądarka przechodziła do podejrzanego adresu z prośbą o podane danych karty płatniczej.

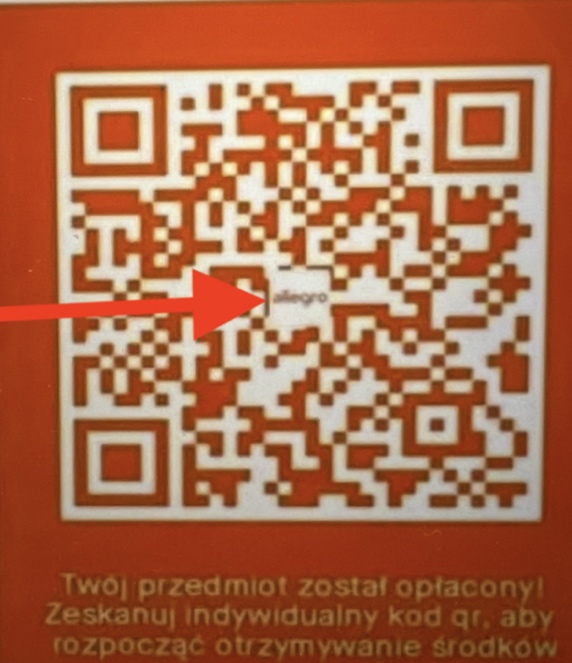

Podobnym przypadek wykorzystania QR kodu zaobserwowaliśmy miesiąc później. Wtedy przestępcy próbowali podszyć się pod Allegro i przekonać ofiarę, by pod pozorem odbioru pieniędzy od kupującego przekazała swoje dane karty w scamowym formularzu.

Podsumowanie:

– Czy QR kod może nas ukraść nasze dane do logowania? Tak, jeśli na stronie phishingowej sami podamy mu swoje dane do logowania.

– Czy QR kod może ukraść nasze oszczędności? Tak, jeśli sami podaliśmy przestępcom swój numer karty kredytowej wraz z niezbędnymi danymi do realizacji takiej płatności.

Wirus, trojan, malware zaszyte w QR kodzie

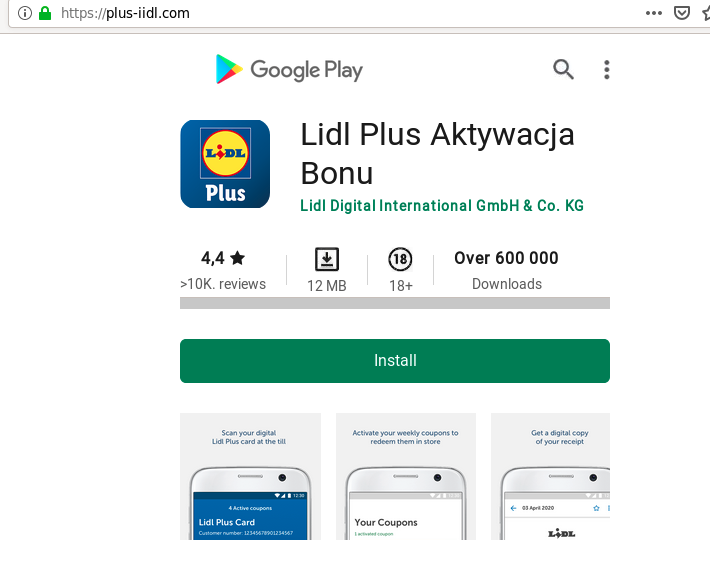

Jak pisaliśmy wcześniej, QR kody działają podobnie jak linki lub skrótowce do długich adresów stron internetowych. Ich stosowanie w cyberprzestępczym świadku nie ogranicza się jednak wyłącznie do podrzucania spreparowanych stron internetowych w celu wyłudzeniu danych. Może być również wykorzystywana do przekonania nas do zainstalowania złośliwej lub scamowej aplikacji.

Jeśli już coś (czy prędzej KTOŚ) nakłoni nas do zainstalowania aplikacji spoza sklepu (Google Play, App Store) oraz wyrazimy na to zgodę (w ustawieniach swojego telefonu) na instalację aplikacji pobranej z internetu to faktycznie możemy mieć DUŻE kłopoty. Zakres pracy takiego oprogramowania w naszym telefonie może mieć bardzo szerokie spektrum, zaczynając od przesłania wszystkich danych z telefonu, poprzez szpiegowanie, instalacje innych aplikacji, a kończąc na wykradzeniu pieniędzy przy użyciu niewidocznej nakładki na aplikację mobilną.

Podsumowanie:

– Czy skanując QR kod mogę zainstalować złośliwe oprogramowanie? Tak, jeśli zezwolisz na instalację aplikacji spoza oficjalnego sklepu.

Oczywiście nie wykluczamy tego, że ktoś może podłożyć złośliwą aplikację w sklepie Google, a ta przemknie się przez zabezpieczenia, ale nawet jeśli tak się stanie – nie będzie to wina zeskanowania QR kodu.

Przejęcie telefonu za pomocą QR kodu

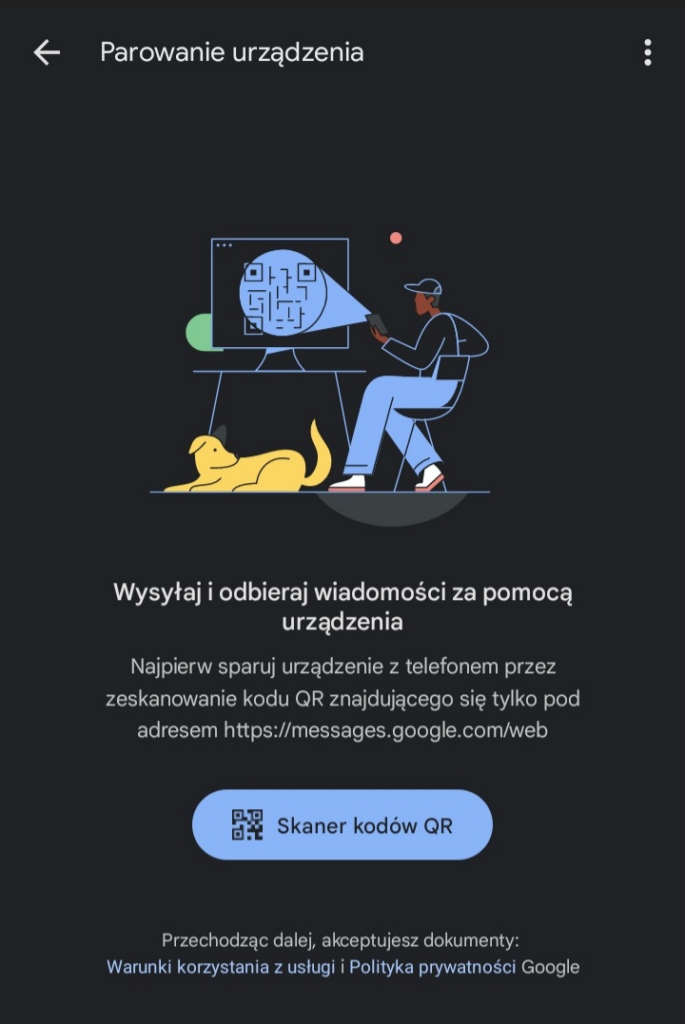

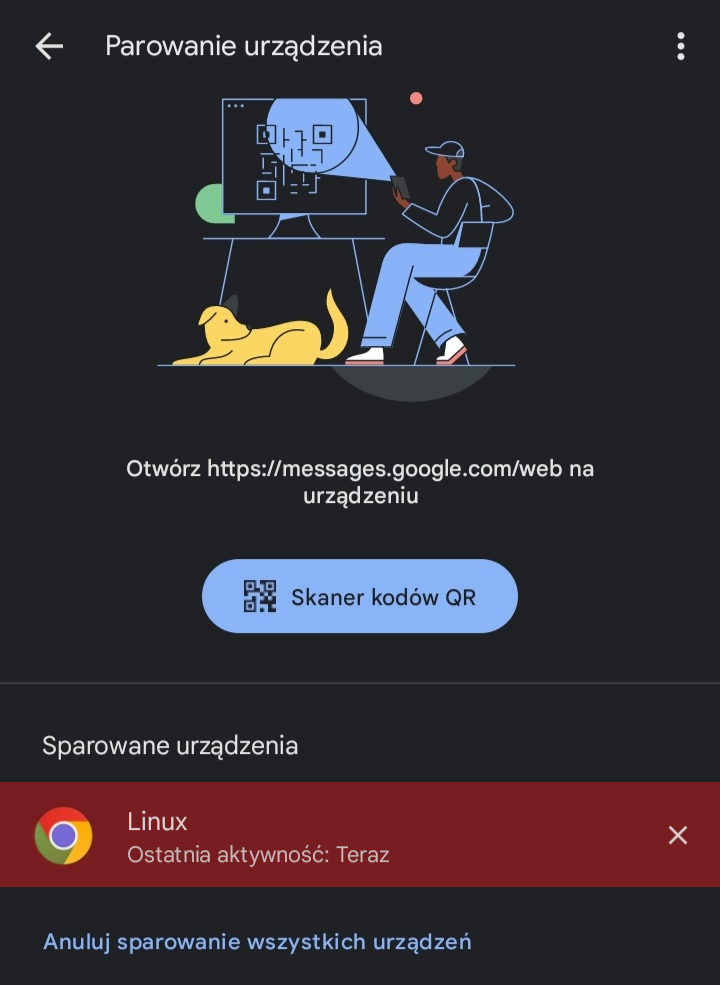

Czy używając kodu QR przestępca jest w stanie uzyskać dostęp do naszych wiadomości na telefonie oraz wysyłać w naszym imieniu smsy? Tak. Pod warunkiem, że posiadamy telefon z Androidem oraz zainstalowaną aplikację Wiadomości stworzoną przez Google, a także, a może przede wszystkim – jak w każdym z opisywanych przypadków –

sami wyrazimy na to zgodę

Schemat działania oszustów wykorzystuje możliwość połączenia aplikacji Wiadomości z komputerem. Funkcjonalność ta służy do sparowania komputera z telefonem, dzięki czemu możemy mieć możliwość pisania oraz odbierania SMSów za pomocą komputera. Parowanie obu urządzeń realizowana jest za pomocą zeskanowania przez telefon QK kodu, wygenerowanego przez aplikacje w komputerze. Problem pojawia się wówczas, gdy kod wysyłany jest przez przestępcę, a my, nie czytając dużej planszy z informacją „Wysyłaj i odbieraj wiadomości za pomocą urządzenia”, potwierdzimy zmianę. Wówczas niejako sami pozwolimy oszustowi na korzystanie z naszego telefonu.

Podsumowanie:

– Czy za pomocą QR kodu ktoś może odczytać moje wiadomości? – Tak, jeśli zaakceptujemy powiązanie naszego telefonu z komputerem oszusta.

– Czy ktoś może wysłać z mojego numeru telefonu SMS Premium na mój koszt? – Tak, jeśli zgodzimy się na parowanie komputera / przeglądarki przestępcy z naszym telefonem.

Czy QR kody to same zagrożenia?

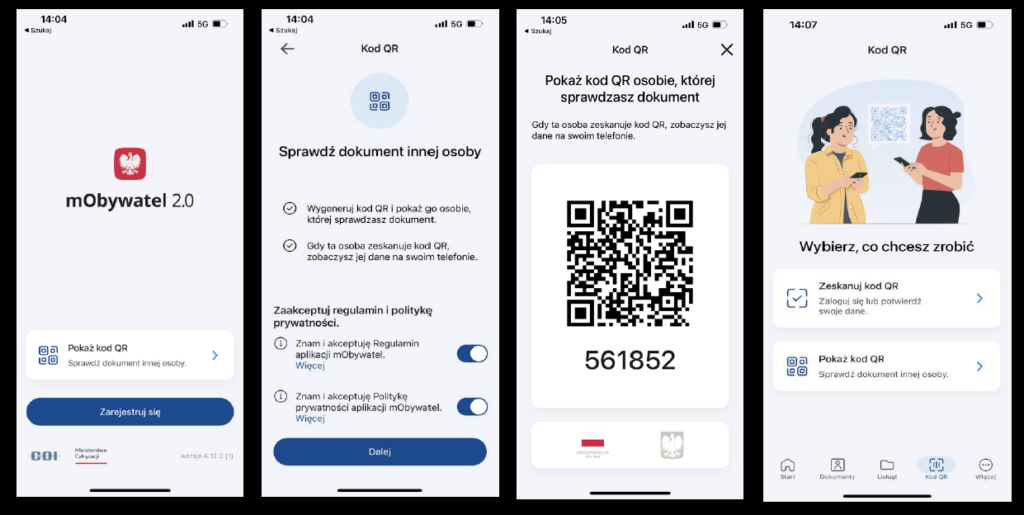

Zdecydowanie nie! Przykładem przydatnego użycia QR kodów jest np. aplikacja eDO App, która pozwala na autoryzację e-Dowodem osobistym po zeskanowaniu kodu, czy też weryfikacja mDowodu (tj. dowodu z aplikacji mObywatel) przez osobę trzecią. Co odróżnia te metody od złośliwych?

W pierwszym przypadku do skanowania kodu używamy zainstalowanej na naszym telefonie, przeznaczonej wyłącznie do konkretnych celów, aplikacji. Zeskanowanie złośliwego kodu po prostu nie da żadnych efektów. W drugim zaś, to my dajemy komuś do zeskanowania nasz kod. Z jednej strony mógłby pewnie pokusić o się o rozkodowanie jego treści (dokładnie to robi druga aplikacja mObywatel), ale na to też jest rada. Po prostu patrzmy na ręce skanującemu.

QR kody i metody oszustw za granicą – ciąg dalszy

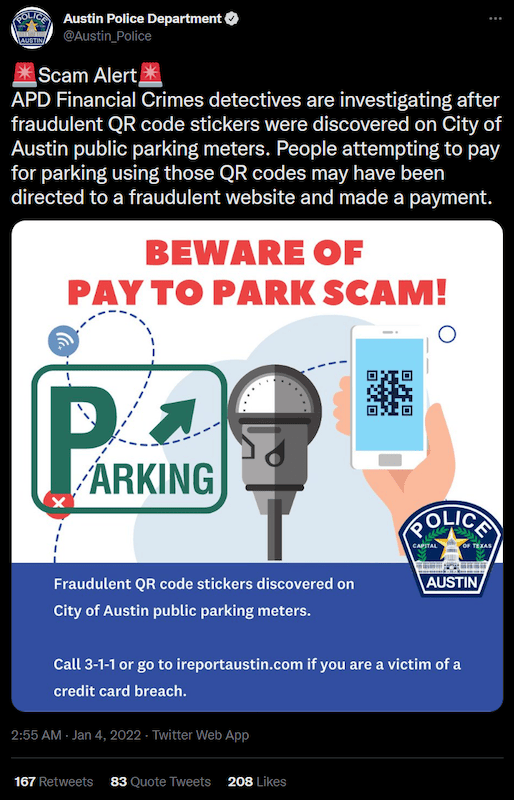

Już rok temu teksańska policja odnotowała atak za pomocą rozklejonych kodów QR na miejskich parkingach. Na ulicach wstolicy stanu, Austin, wykryto 29 fałszywych naklejek zamontowanych na parkometrach. Po zeskanowaniu ofiary były przekierowywane na spreparowaną stronę z płatnościami. Dane kart płatniczych podanych w tym miejscu trafiały w ręce przestępców. Nie poznaliśmy niestety skali tego ataku, ale tak jak w poprzednich akapitach – ofiara musiała podać tam swoje dane dobrowolnie.

A ponieważ Polacy nie gęsi i swoich oszustów mają, kilka dni temu nasi rodzimi źli ludzie, być może zainspirowani przez Teksańczyków, skrzętnie wydrukowali oraz porozlepiali swoje spreparowane QR kody na parkometrach w Krakowie. Cel – w skrócie ten sam, co opisywany powyżej. A bez skrótu – nie ma sensu wyważać otwartych drzwi, skoro stacjonujący w Krakowie koledzy z Niebezpiecznika szczegółowo opisali atak. Co więcej, tego samego dnia wieczorem opublikowali wiadomość jeszcze milszą sercu normalnego człowieka – o zatrzymaniu przez policję pomysłowych, ale niewystarczająco sprytnych jak się okazało, amatorów cudzych pieniędzy.

Phishing za pomocą kodów QR (Quishing) jest obecnie jedną z popularnych metod używania QR kodów przez przestępców. Wiąże się on z kilkoma właściwościami samych kodów. Nasze oko widzi obrazek, ale nie jest w stanie wyczytać zaszytego w nim adresu. Jak możemy się przed tym chronić? Możemy wykorzystać aplikacje służące do dekodowania linków zaszytych w obrazku. Co jeszcze możemy zrobić dla swojego bezpieczeństwa? Jak podaje jedna z rządowych stron internetowych „nie skanuj ich bez zastanowienia”. My damy trochę inną radę. Jeśli już zeskanujesz przypadkowo spotkany QR kod

nie wpisuj tam swoich danych, nie zgadzaj się na instalowanie przypadkowych aplikacji oraz nie dokonuj płatności za pomocą linków zaszytych w obrazku!

W każdym z opisanych scenariuszy ostatecznym krokiem, otwierającym przestępcy drogę do pieniędzy/danych ofiary, była świadoma decyzja człowieka!

A może znasz osoby w swoim otoczeniu, które ciągle mają wątpliwości co do bezpieczeństwa kodów QR? W pracy, na uczelni, w grupie z którą wspólnie pielęgnujecie hobby? Zapisz poniższą grafikę, wydrukuj i powieś w widocznym miejscu. Bądź ambasadorem cyberbezpieczeństwa.